Digitale Resilienz der Demokratie

Zivilgesellschaftliches Monitoring für sichere Infrastrukturen

Wo Deutschlands digitale Sicherheit wirklich steht

Der aktuelle BSI-Lagebericht 2025 zeichnet ein klares Bild: Die IT-Sicherheitslage in Deutschland bleibt angespannt. Zwar konnten einige große Cybercrime-Gruppen wie LockBit und Alphv ausgeschaltet werden, doch die strukturellen Probleme verschärfen sich weiter. Die Angriffsflächen wachsen, täglich werden im Schnitt 119 neue Schwachstellen veröffentlicht und die Zahl maliziöser Webseiten steigt massiv an.

Parallel dazu zeigt der Analysebericht, basierend auf einer Stichprobe von 3.088 öffentlich erreichbaren .de-Domains, wie diese Risiken in der Praxis aussehen – und wie weit Theorie und Realität auseinanderliegen.

Von der Lageeinschätzung zu messbaren Befunden

BSI: Trenddaten & Vorfälle

Der BSI-Bericht beobachtet die Lage in fünf Dimensionen: Bedrohungen, Angriffsfläche, Gefährdungen, Schadwirkungen und Resilienz.

- Web-Angriffsflächen sind das größte Problem. Im 2. Quartal 2025 existieren rund 13,2 Millionen öffentlich erreichbare .de-Domains – ein Anstieg von etwa 24 %. Viele davon nutzen veraltete Komponenten oder weisen Fehlkonfigurationen auf.

- 119 neue Schwachstellen täglich: ein Plus von rund 24 % gegenüber dem Vorjahr. Darunter tausende hoch und kritisch bewertete Sicherheitslücken.

- Exploitation-Angriffe steigen um 38 %, während große, aufwendige Ransomware-Kampagnen eher zurückgehen. Angreifer setzen stärker auf automatisierte, einfache und massenhafte Angriffe.

- Leak-Geschädigte auf Allzeithoch: Mehrfach-Leaks treiben die Zahl betroffener Organisationen und Personen auf neue Rekordwerte.

- Ransomware-Zahlungen sinken, aber Forderungen steigen: Die Bereitschaft zur Zahlung von Lösegeld nimmt ab, gleichzeitig erreichen durchschnittliche Lösegeldforderungen nach Datenleaks neue Höchststände.

Diese Daten zeigen: Der Angriffsaufwand sinkt – der wirtschaftliche Schaden steigt.

Der Realitätscheck – technische Tiefenmessung

Während der BSI-Bericht die Lage top-down beschreibt, misst unser Framework bottom-up: Wie angreifbar ist das deutsche Web tatsächlich?

Zentrale Ergebnisse der Framework-Analyse

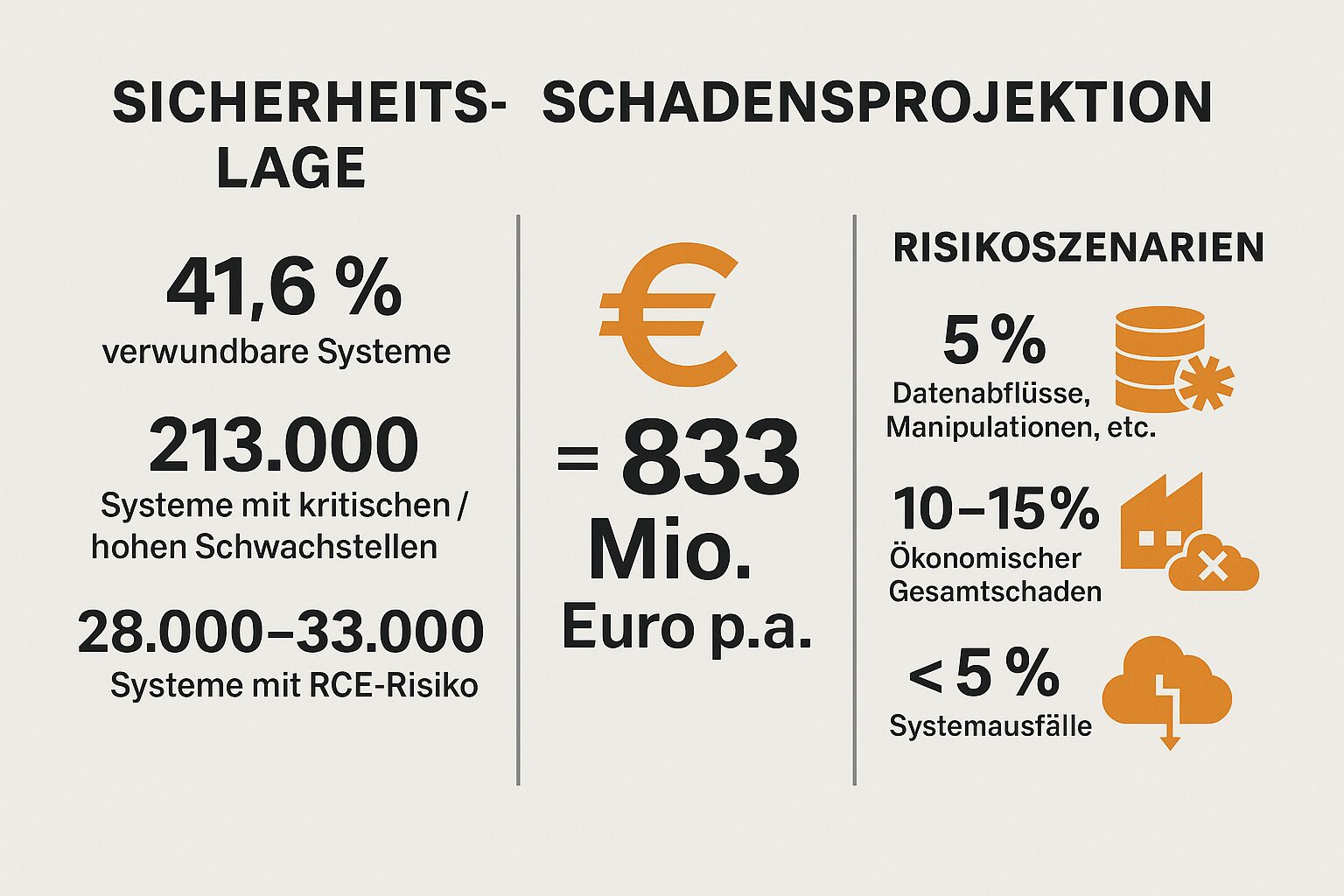

- In der Stichprobe waren rund 41 % der Systeme verwundbar.

- Davon wiesen 35 % einen CVSS-Score von 7,0 oder höher auf, also hoch oder kritisch.

- Die Skalierung auf den deutschen .de-TLD-Raum ergibt eine RCE-Gefährdung (Remote Code Execution) bei etwa 28.000 bis 33.000 Installationen.

Damit bestätigt das Framework exakt das, was der BSI-Bericht als zentrales Problem benennt: Patch-Management bleibt das größte strukturelle Defizit.

WordPress als Risiko-Multiplikator

Im Framework-Datensatz beruhen 54,5 % der gefundenen Schwachstellen auf Plugins und Themes – also genau auf jenen Komponenten, die auch im BSI-Lagebericht als Hauptursache für viele Web-Sicherheitsprobleme genannt werden. Standardsoftware ist damit kein Sicherheitsrisiko an sich – aber sie vervielfacht das Risiko fehlender Wartung.

Volkswirtschaftliche Auswirkungen der Sicherheitslücken

Auf Basis der empirischen Ergebnisse und ergänzender Marktanalysen wurde eine Hochrechnung für den deutschen .de-TLD-Raum erstellt:

- Geschätzte WordPress-Installationen in Deutschland: ca. 1,74 Millionen

- Davon mit kritischen oder hohen Schwachstellen (CVSS ≥ 7,0): ca. 609 000 Installationen

- Davon mit Remote-Code-Execution-Risiko (RCE): ca. 291 000 Installationen

Ökonomische Schadensprojektion

Laut Studien von BSI (2024) und ENISA (2025) verursachen erfolgreiche Cyberangriffe in Deutschland durchschnittliche direkte Schadenskosten von etwa 35 000 € pro Vorfall in der Privatwirtschaft und bis zu 120 000 € im KRITIS-Umfeld. Unter der Annahme, dass rund die Hälfte dieser Installationen von Unternehmen, Organisationen, öffentlichen Einrichtungen oder Stiftungen betrieben wird, ergibt sich ein akutes Risiko für 25 000 bis 75 000 wirtschaftlich relevante Akteure in Deutschland. Nicht jede Schwachstelle führt zwangsläufig zu einer vollständigen Kompromittierung, doch die hohe Zahl potenziell verwundbarer Systeme verdeutlicht das erhebliche Risiko unautorisierter Zugriffe, Datenabflüsse und Manipulationen im deutschen Web-Ökosystem. Wird konservativ angenommen, dass nur 5 Prozent der gefährdeten Systeme tatsächlich kompromittiert werden,

ergibt sich folgende Modellrechnung:

| Kategorie | Potenzielle Systeme | Vorfälle (5 %) | Ø-Schaden (€) | Gesamtschaden (€) |

|---|---|---|---|---|

| Unternehmens-Websites | 304 500 | 15 225 | 35 000 | ≈ 533 Mio. |

| KRITIS-nahe Infrastrukturen | 50 000 | 2 500 | 120 000 | ≈ 300 Mio. |

| Gesamt (konservativ) | – | ≈ 17 700 | – | ≈ 833 Mio. € p.a. |

| Variable | Quelle / Ableitung | Wert |

|---|---|---|

| WordPress-Installationen in DE (.de-TLD) | Marktanalyse (W3Techs, BuiltWith) + Skalierung im KRITIS 3.0-Rahmen | ≈ 1 740 000 |

| Verwundbarkeitsrate | Empirisch nach KRITIS 3.0 (N = 3 088; verwundbar: 1 284) | 41,6 % → ≈ 609 000 verwundbare Installationen |

| Anteil kritischer / hoher CVSS-Scores | Bericht (35 % der verwundbaren Domains; CVSS ≥ 7) | ≈ 213 000 Systeme mit CVSS ≥ 7 |

| Anteil mit RCE-Gefährdung1 | Indikatorisch aus Malware-Befunden (Web-Shells + Backdoors) und Bezugsgröße2 | ≈ 28 000 – 33 000 (indikativ)3 |

| Anteil wirtschaftlich relevanter Akteure | Annahme gemäß Auswertung (Unternehmen, Öffentliche, NGOs) | ≈ 50 % → ≈ 25 000 – 75 000 Organisationen |

Selbst unter defensiven Annahmen entstehen dadurch jährliche volkswirtschaftliche Verluste von rund 0,8 Milliarden Euro – ohne Folgekosten durch Betriebsunterbrechungen, Reputationsverluste oder regulatorische Sanktionen. Steigt die Kompromittierungsquote auf 10 – 15 Prozent, liegt der ökonomische Gesamtschaden bei 2 bis 2,5 Milliarden Euro jährlich.

Veraltete Komponenten als Risiko

Das Team ermittelte außerdem einen „Component Age Risk“ von 10 von 10 Punkten im Median – ein deutliches Signal für überalterte Software-Bibliotheken. Das deckt sich mit der BSI-Analyse, die eine hohe Abhängigkeit von Standardkomponenten beschreibt. Besonders betroffen: Content-Management-Systeme. Laut Untersuchung gehen mehr als die Hälfte aller Schwachstellen (54,5 Prozent) auf CMS-Plugins und Themes zurück. WordPress ist hier der häufigste Vertreter – nicht wegen seiner Plattform selbst, sondern wegen fehlender Wartung durch Betreiber.

Fehlende Web-Härtung: Sicherheitslücken im Alltag

Auch bei der Basiskonfiguration vieler Websites zeigt sich Handlungsbedarf. Das BSI nennt „unzureichende Web-Härtung“ als wiederkehrendes Problem – Das Framework liefert die Belege: In der Hälfte aller Fälle fehlten sämtliche wichtigen HTTP-Header, die Browser vor Angriffen wie Cross-Site-Scripting oder Clickjacking schützen sollen. Das sogenannte „Header Deficit“ lag im Median bei 6 von 6 fehlenden Headern. Diese Zahl steht nicht für technische Spitzfindigkeit, sondern für ein reales Risiko: Schon eine manipulierte Werbeanzeige oder ein kompromittiertes Skript kann so Schadcode einschleusen.

Ransomware und Schadsoftware bleiben präsent

Der BSI-Bericht spricht von einem anhaltend hohen Niveau bei Ransomware-Angriffen. Auch die Framework-Analyse bestätigt dies: In etwa 6 Prozent der untersuchten Systeme wurden Spuren aktiver Schadsoftware gefunden – hauptsächlich Fragmente bekannter Ransomware-Ketten und Datendiebstahl-Skripte. Diese Befunde zeigen, dass nicht nur abstrakte Risiken bestehen, sondern echte Kompromittierungen auftreten.

Attack-Surface: Wie sichtbar ist das Risiko?

Ein besonderes Merkmal der Framework-Studie ist der Attack Surface Score, der bewertet, wie groß die digitale Angriffsfläche eines Systems ist. Der Mittelwert lag bei 3,89 von 10 Punkten – eine Zahl, die verdeutlicht, dass viele Betreiber noch über offene Dienste, alte Schnittstellen oder unsichere Protokolle verfügen. Der BSI-Bericht weist darauf hin, dass Angreifer zunehmend Schwachstellen in vernetzten Infrastrukturen ausnutzen – der gemessene Score zeigt, wie leicht das in der Praxis tatsächlich möglich ist.

Der BSI-Bericht kommt zur gleichen Schlussfolgerung: Web-Angriffsflächen in Deutschland befinden sich in einem besorgniserregenden Zustand, weil sie professionell gemanagt werden müssten – es aber oft nicht werden.

Gemeinsame Erkenntnis

- Patch-Management ist die strukturelle Schwachstelle Nr. 1. Der BSI-Bericht spricht von unzureichend geschützten Angriffsflächen; KRITIS 3.0 belegt dies mit einer Verwundbarkeitsrate von 41,6 %.

- Standardsoftware ist der größte Risikotreiber. Über die Hälfte aller Lücken entsteht in CMS-Komponenten wie Plugins und Themes, weitere knapp 30 % in JavaScript-Bibliotheken.

- Web-Härtung wird systematisch vernachlässigt. Das Header Deficit von 6/6 zeigt, dass grundlegende Sicherheitsmechanismen flächendeckend fehlen.

- Angriffe werden einfacher, der Schaden wird größer. Während große Kampagnen teilweise zurückgehen, nimmt automatisierte Exploitation deutlich zu – mit steigenden Schadenssummen bei erfolgreichen Datenleaks.

- Die Angriffsfläche wächst schneller als die Schutzmaßnahmen. Mehr Domains, mehr Schwachstellen, mehr vernetzte Geräte – bei gleichzeitig nur langsam wachsender Resilienz.

Fazit: Die Lage ist nicht nur angespannt – sie ist messbar kritisch

Die Kombination aus BSI-Lagebericht 2025 und unserer Auswertung zeigt:

- Die Bedrohungslage ist nicht abstrakt, sondern quantifizierbar hoch.

- Die meisten Schwachstellen sind lange bekannt und könnten durch konsequentes Patch-Management behoben werden.

- Die wirtschaftlichen Schäden sind bereits heute signifikant und wachsen mit jedem weiteren Jahr technischer Schulden.

- Angreifer finden mehr Angriffsflächen denn je – und benötigen weniger Aufwand, um sie auszunutzen.

- Ein systematischer Notfallmanagement-Test zeigt: Nur 5 % der angeschriebenen Organisationen reagieren auf konkrete Sicherheitsbenachrichtigungen

Der BSI-Bericht bringt den Hebel für 2026 auf den Punkt: Angriffsflächen schützen!

Quellen:

Real gemessen – nicht nur berichtet

Der BSI-Lagebericht 2025 und unsere Auswertung stehen nicht im Widerspruch –

sie zeichnen gemeinsam ein schonungsloses Bild:

Der eine beschreibt die strategische Bedrohungslage, der andere misst die technische Verwundbarkeit im Detail. Zusammen machen sie klar, dass digitale Sicherheit in Deutschland längst keine Fachfrage mehr ist, sondern eine kritische Infrastrukturaufgabe.

Die Zahlen sind eindeutig – und alarmierend:

- 41 % der untersuchten Systeme sind verwundbar.

- 54 % der Schwachstellen stammen aus CMS-Komponenten wie Plugins und Themes.

- Ein Header Deficit von 6/6 zeigt, dass grundlegende HTTP-Sicherheitsmechanismen flächendeckend fehlen.

Das sind keine abstrakten Trends, sondern real gemessene Zustände. Sie belegen:

Sicherheit entsteht nicht durch Verordnungen und PDFs, sondern durch Sichtbarkeit, Messbarkeit und konsequentes Handeln.

Der Verein zur Förderung technischer Sicherheit und digitaler Resilienz i. G. hat es sich zur Aufgabe gemacht, Verantwortung klar zuordnet und Handlungsdruck transparent macht.

Nur wer weiß, wo die Schwachstellen liegen, kann sie schließen –

und nur wer bereit ist hinzusehen, kann digitale Resilienz wirklich aufbauen.